目录

- 1. Java签名验证原理

- 简介

- 签名验证的基本概念

- 签名验证的工作流程

- 2. SHA-1哈希算法的理论与实践

- 2.1 SHA-1算法概述

- 2.1.1 算法起源与基本概念

- 2.1.2 工作原理详解

- 2.2 SHA-1的实现与应用

- 2.2.1 Java代码实现SHA-1

- 2.2.2 SHA-1在签名验证中的作用

- 3. RSA非对称加密算法基础与操作

- 3.1 RSA算法原理

- 3.1.1 加密技术背景与RSA简介

- 3.1.2 RSA的数学原理与密钥生成

- 3.2 RSA的加密解密过程

- 3.2.1 公钥与私钥的使用场景

- 3.2.2 Java中的RSA加密解密实现

- 4. SHA1withRSA数字签名算法的探索与应用

- 4.1 数字签名算法的原理

- 4.1.1 数字签名的概念与重要性

- 4.1.2 SHA1withRSA算法工作原理

- 4.2 数字签名算法的实际操作

- 4.2.1 Java实现SHA1withRSA签名

- 4.2.2 签名验证过程的详细步骤

- 5. SHA1withRSAUtil工具类或库的集成与使用

- 5.1 工具类或库的选择与介绍

- 5.1.1 开源工具类与库的比较

- 5.1.2 SHA1withRSAUtil的特性与优势

- 5.2 实践应用技巧

- 5.2.1 集成SHA1withRSAUtil到项目中

- 5.2.2 实际案例演示与解析

- 6. 签名生成报文的完整流程与安全性分析

- 6.1 签名生成报文流程概述

- 6.1.1 流程的各个阶段解析

- 6.1.2 关键步骤与注意事项

- 6.2 Java加密库的选用与安全性考量

- 6.2.1 加密库的对比与选择

- 6.2.2 安全性强化策略与最佳实践

- 总结

简介:

在网络安全中,签名验证生成报文是一个关键环节,尤其对Java开发者来说,涉及数据完整性和安全性的技术尤为重要。

本文深入探讨了Java中“签名加密验证签名”和“SHA1withRSAUtil证书签名算法”的实现细节。

通过描述数据准备、哈希计算、签名生成、数据封装、数据传输和服务器验证的完整流程,我们展示了如何在Java中确保数据传输的安全性和验证。此外,还讨论了选择合适的加密库和保持算法安全性的重要性。

1. Java签名验证原理

简介

在数字世界中,确保信息的完整性和来源的可验证性是至关重要的。Java签名验证提供了一种方法,用于确认文件或数据的完整性和验证其来源,这通常通过数字签名来实现。

签名验证的基本概念

数字签名是一种密码学方法,它允许用户验证数据的真实性、完整性和不可否认性。在Java中,这一过程涉及到消息摘要算法(如SHA系列)和非对称加密技术(如RSA)的组合使用。

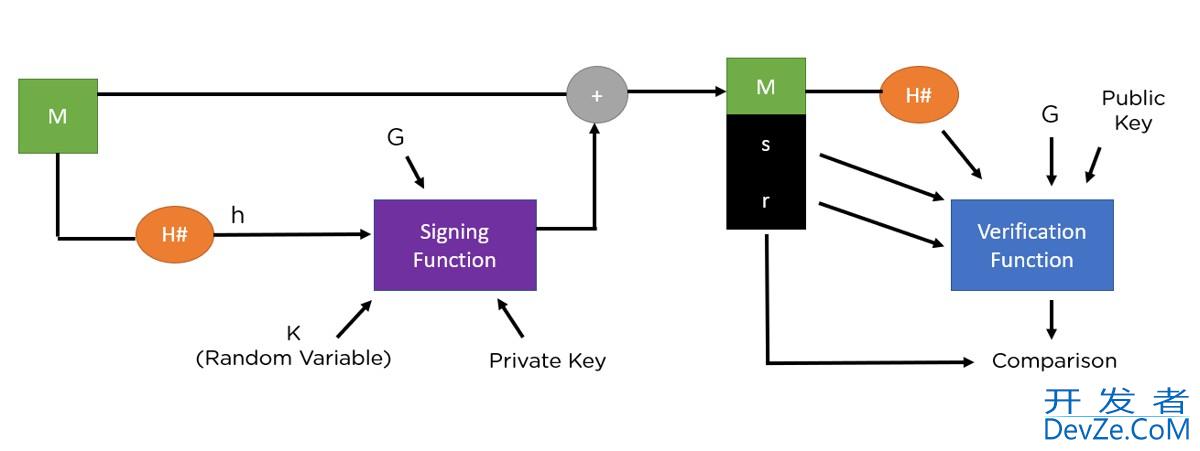

签名验证的工作流程

- 消息摘要的生成 :使用哈希算法对原始数据生成唯一的固定长度的摘要值。

- 签名的生成 :使用发送者的私钥对摘要值进行加密。

- 签名的验证 :接收方使用发送者的公钥解密签名,获取摘要值,并将这个值与接收数据的摘要值进行比较。

import java.security.*;

public class SignatureExample {

public static void main(String[] args) throws Exception {

// 消息摘要算法 - SHA1withRSA

Signature signature = Signature.getInstance("SHA1withRSA");

// 加载发送者的私钥进行签名

PrivateKey privateKey = // 获取私钥

signature.initSign(privateKey);

// 原始数据

String data = "Original Data";

byte[] dataBytes = data.getBytes("UTF-8");

// 签名数据

signature.update(dataBytes);

byte[] signBytes = signature.sign();

System.out.println("Signature bytes: " + bytesToHex(signBytes));

// 验证签名

PublicKey publicKey = // 获取公钥

signature.initVerify(publicKey);

signature.update(dataBytes);

boolean result = signature.verify(signBytes);

System.out.println("Verification result: " + result);

}

// 辅助方法将字节转换为十六进制字符串

private static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuilder(2 * bytes.length);

for (byte b : bytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

}

以上代码段展示了Java中使用SHA1withRSA算法进行签名和验证的基本流程。

需要注意的是,公钥和私钥的正确生成、存储和管理对于保证签名验证的安全性至关重要。此外,Java的签名算法实现也可能根据安全策略、密钥长度和JVM版本等因素有所差异,需要开发者在实际应用中做细致的调整和测试。

2. SHA-1哈希算法的理论与实践

2.1 SHA-1算法概述

2.1.1 算法起源与基本概念

安全哈希算法(Secure Hash Algorithm)是由美国国家 安全 局(NSA)设计,并由美国国家标准与技术研究院(NIST)发布的一系列加密哈希函数。SHA-1是其中的一种,它产生一个160位的哈希值,通常表示为一个40字符的十六进制字符串。SHA-1算法设计的初衷是为了确保信息安全,通过哈希函数将任何长度的数据压缩为一个固定长度的摘要信息。

SHA-1的出现主要是为了解决MD5算法在安全上的缺陷,因此在设计上对MD5进行了增强,包括增加了一个额外的常数等。尽管如此,SHA-1在理论上已经被证明存在安全漏洞,并且在实际应用中也发现了碰撞攻击的可能性,因此在设计新的系统时,应避免使用SHA-1,转而使用更为安全的算法,如SHA-2或SHA-3系列。

2.1.2 工作原理详解

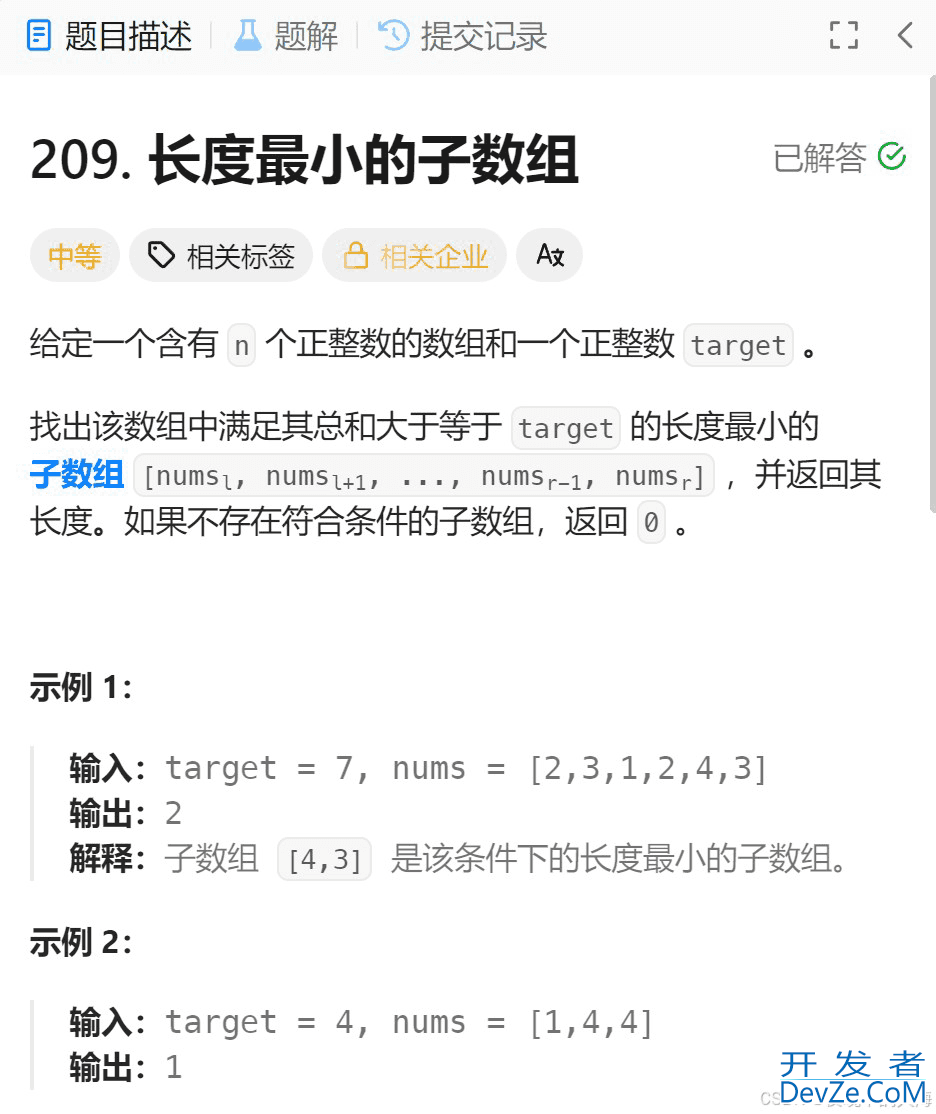

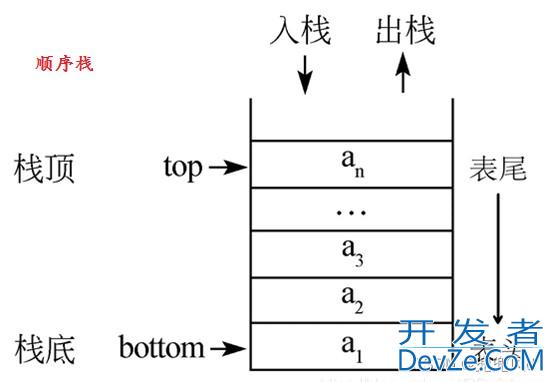

SHA-1算法的工作过程可以分为以下几个主要步骤:

数据预处理 :首先对输入数据进行填充,使得数据长度为512的倍数。填充后的数据长度至少为448模512,并在最后添加一个64位的长度字段,该字段表示原始数据的长度。

初始化哈希值 :SHA-1算法使用一个编程客栈初始的哈希值,这个值由四个32位的常数构成。

处理数据块 :将填充好的数据分成512位的块,然后对每一个块执行以下操作:

- 分割数据块为16个32位的字数组成的序列。

- 扩展该序列到80个字,前16个直接使用,第17到80个是前面16个循环右移1位后的结果。

- 对这些字进行四轮 操作,每一轮使用不同的常数与逻辑函数。

结果输出 :完成所有数据块的处理后,将最后一轮的输出结果与前面的哈希值进行组合,得到最终的哈希值。

整个过程中,循环不变量的维护和更新是SHA-1算法的核心,保证了即使输入数据发生变化,也能生成唯一的输出哈希值。

2.2 SHA-1的实现与应用

2.2.1 Java代码实现SHA-1

在Java中实现SHA-1哈希算法非常简单,可以使用内置的 MessageDigest 类来完成:

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class SHA1Example {

public static void main(String[] args) {

String originalString = "Hello, SHA-1!";

String generatedString = null;

try {

// 创建MessageDigest实例,指定使用SHA-1算法

MessageDigest md = MessageDigest.getInstance("SHA-1");

// 对字符串进行哈希处理,update方法可以多次调用

md.update(originalString.getBytes());

// 计算哈希值

byte[] digest = md.digest();

// 将哈希值的字节数组转换为十六进制格式

StringBuilder sb = new StringBuilder();

for (byte b : digest) {

sb.append(String.format("%02x", b));

}

generatedString = sb.toString();

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

System.out.println("Original Message: " + originalString);

System.out.println("SHA-1 Hash: " + generatedString);

}

}

该代码首先尝试获取一个名为”SHA-1”的 MessageDigest 实例,然后调用 update 方法将原始字符串转换为字节数组并加入到消息摘要中。

digest 方法最终生成该消息的哈希值,该值以字节数组的形式返回,然后将其转换为十六进制字符串。

2.2.2 SHA-1在签名验证中的作用

SHA-1在数字签名验证过程中的作用非常重要。通常情况下,数字签名的生成过程包括以下几个步骤:

- 对原始数据使用SHA-1算法生成一个160位的哈希值。

- 使用RSA等非对称加密算法对哈希值进行加密,生成签名。

- 将签名与原始数据一起发送给接收方。

接收方验证签名时的步骤如下:

- 对收到的原始数据使用SHA-1算法生成一个新的哈希值。

- 使用发送方的公钥对签名进行解密,得到发送方生成的哈希值。

- 比较这两编程个哈希值,如果一致,则验证通过,否则验证失败。

SHA-1算法的安全性在这里起到了关键作用,因为它确保了签名与原始数据之间的唯一对应关系。

如果原始数据或签名在传输过程中被篡改,那么通过SHA-1算法生成的哈希值将会不同,从而验证失败,保证了数据的安全性和完整性。

3. RSA非对称加密算法基础与操作

3.1 RSA算法原理

3.1.1 加密技术背景与RSA简介

RSA加密算法,由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)在1977年一起提出,是目前使用最广泛的非对称加密算法之一。它基于一个简单的数论事实:将两个大质数相乘是容易的,但是想要分解乘积、得到这两个质数却极其困难。这种单向函数的概念在密码学中至关重要,它为加密通信提供了一种可行的方法。

RSA算法利用一对密钥,即公钥和私钥,用于实现加密和解密。公钥是公开的,任何人都可以用它来加密信息;私钥是保密的,只有密钥的持有者才能用它来解密信息。这种机制确保了即使公钥被公开,数据的安全性也不会受到威胁。

3.1.2 RSA的数学原理与密钥生成

RSA的数学原理核心是大数分解问题。算法的安全性依赖于大整数因式分解的困难性。具体来说,选取两个大的质数p和q,计算它们的乘积n = p*q。n的长度即为密钥长度,较长的n使得分解更为困难。

接着,计算n的欧拉函数φ(n)=(p-1)*(q-1),然后随机选择一个整数e,保证1 < e < φ(n)且e与φ(n)互质。e通常取65537,因为它是一个质数并且效率较高。接着计算e对于φ(n)的模逆d,即找到一个整数d使得 (e * d) mod φ(n) = 1。

此时,公钥由(e, n)组成,私钥由(d, n)组成。加密信息时使用公钥,解密信息时使用私钥。由于大数分解的计算复杂性,即使攻击者知道公钥中的n,也无法轻易地推导出私钥,这保证了加密过程的安全性。

// Java代码生成RSA密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048);

KeyPair keyPair = keyPairGenerator.generateKeyPair();

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

在上述代码块中,使用了Java的 KeyPairGenerator 类生成一个2048位长度的RSA密钥对。密钥对由公钥和私钥组成,分别用于加密和解密操作。

这里的2048位是目前推荐的密钥长度,因为与较短的密钥相比,它提供了更高级别的安全性。

3.2 RSA的加密解密过程

3.2.1 公钥与私钥的使用场景

在RSA加密过程中,公钥和私钥有着明确的使用场景。通常,公钥用于加密数据,因为它是可以公开的,不会泄露任何敏感信息。公钥可以被任何人用来加密信息,但只有私钥持有者才能解密信息。这种单向性是RSA算法安全性的基础。

私钥的用途在于解密信息。当信息使用公钥加密后,只有对应的私钥才能将其解密。因此,私钥必须被严格保护,防止被未经授权的人员获取。在现实世界中,私钥通常被存储在安全的地方,如加密硬件设备或者服务器的安全存储区域。

3.2.2 Java中的RSA加密解密实现

Java提供了非常丰富的API来支持RSA算法的加密解密操作。下面展示了一个简单的示例,说明如何使用Java的 Cipher 类来加密和解密消息。

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import javax.crypto.Cipher;

public class RSACryptoExample {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048);

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 获取公钥和私钥

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

// 原始消息

String originalText = "Hello, RSA!";

// 获取Cipher实例,准备进行加密

Cipher encryptCipher = Cipher.getInstance("RSA");

encryptCipher.init(Cipher.ENCRYPT_MODE, publicKey);

byte[] encryptedTextBytes = encryptCipher.doFinal(originalText.getBytes());

// 输出加密结果

System.out.println("Encrypted Text (in bytes): " + Arrays.toString(encryptedTextBytes));

// 获取Cipher实例,准备进行解密

Cipher decryptCipher = Cipher.getInstance("RSA");

decryptCipher.init(Cipher.DECRYPT_MODE, privateKey);

byte[] decryptedTextBytes = decryptCipher.doFinal(encryptedTextBytes);

// 输出解密结果

System.out.println("Decrypted Text: " + new String(decryptedTextBytes));

}

}

这段代码演示了完整的RSA加密与解密流程。首先,使用 KeyPairGenerator 生成密钥对。然后,通过 Cipher 类进行加密操作,加密时使用公钥;解密操作使用私钥。加密结果是字节序列,而解密结果应该恢复成原始消息。

在这个示例中,我们使用了Java的 java.security.KeyPair 和 javax.crypto.Cipher 类,这些类是Java Cryptography Architecture (JCA)的一部分。 KeyPairGenerator 类用于生成密钥对,而 Cipher 类用于执行加密和解密操作。

在进行加密时,消息被转换成字节序列,然后使用 encryptCipher.doFinal 方法进行加密。加密后的数据通常被发送到另一方,那方使用私钥进行解密。解密过程与加密过程类似,但使用的是 decryptCipher 对象,并且调用 decryptCipher.doFinal 方法。最终,解密后的字节序列被转换回字符串,以获取原始消息。

4. SHA1withRSA数字签名算法的探索与应用

数字签名是信息安全领域的重要组成部分,它不仅能够保证数据的完整性,而且可以验证消息的来源和身份的真实性。在众多数字签名算法中,SHA1withRSA算法因其较高的安全性而被广泛使用。本章节将深入探讨SHA1withRSA数字签名算法的原理,并给出在Java中实现该算法的详细步骤。

4.1 数字签名算法的原理

4.1.1 数字签名的概念与重要性

数字签名是一种用于验证数字信息完整性和来源的技术。它类似于现实世界中的亲笔签名,但采取了加密学的方法来保证签名的唯一性和不可伪造性。

数字签名通常涉及一对密钥:私钥和公钥。私钥用于创建签名,而公钥用于验证签名。这种签名过程对于确保电子商务、软件分发、电子邮件和文档传输等场景的安全性至关重要。

4.1.2 SHA1withRSA算法工作原理

SHA1withRSA算法是将SHA-1哈希算法和RSA非对称加密算法结合起来的一种数字签名算法。

首先使用SHA-1算法对原始数据生成一个160位的消息摘要,然后再用RSA算法的私钥对这个摘要进行加密,生成数字签名。

接收方在收到原始数据和数字签名后,使用相同的公钥来解密签名,从而得到消息摘要,并通过比较这个摘要与自己对数据计算出的摘要是否一致来验证数据的完整性和签名的真实性。

4.2 数字签名算法的实际操作

4.2.1 Java实现SHA1withRSA签名

在Java中,可以使用 java.security 包中的类来实现SHA1withRSA签名。

以下是创建签名的基本步骤:

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.SecureRandom;

import java.security.Signature;

import java.util.Base64;

public class SHA1withRSAExample {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048, new SecureRandom());

KeyPair keyPair = keyPairGenerator.generateKeyPair();

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

// 创建签名对象并初始化为加密状态

Signature signature = Signature.getInstance("SHA1withRSA");

signature.initSign(privateKey);

// 添加数据到签名对象中

String data = "This is the data to be signed";

signature.update(data.getBytes());

// 生成签名并转换为Base64编码

byte[] signedBytes = signature.sign();

String signatureBase64 = Base64.getEncoder().encodeToString(signedBytes);

// 输出签名

System.out.println("Signature (Base64 Encoded): " + signatureBase64);

}

}

在此代码段中,我们首先生成了一个RSA密钥对,然后创建了一个 Signature 对象实例,并使用私钥初始化。接着,我们将待签名的数据(字符串形式)添加到签名对象中,并调用 sign() 方法来生成签名。最后,我们使用 Base64 编码将签名转换为字符串形式输出。

4.2.2 签名验证过程的详细步骤

验证签名的步骤需要使用到之前生成的公钥,并确保数据没有被篡改。以下是验证签名的Java代码示例:

import java.security.PublicKey;

import java.security.Signature;

import java.util.Base64;

public class SHA1withRSAVerifyExample {

public static void main(String[] args) throws Exception {

// 假设我们已经有了以下公钥和签名字符串

PublicKey publicKey = ... // 获取之前生成的公钥

www.devze.com String signatureBase64 = ... // 获取签名的Base64编码字符串

// 将Base64编码的签名转换回字节形式

byte[] signedBytes = Base64.getDecoder().decode(signatureBase64);

// 创建Signature对象并初始化为解密状态

Signature signature = Signature.getInstance("SHA1withRSA");

signature.initVerify(publicKey);

// 添加数据到验证对象中

String data = "This is the data to be signed";

signature.update(data.getBytes());

// 验证签名

boolean verifies = signature.verify(signedBytes);

System.out.println("Does the signature verify? " + verifies);

}

}

在这个代码块中,我们首先将Base64编码的签名字符串转换为字节形式。然后,我们创建了一个 Signature 对象实例,并使用公钥初始化。将待验证的数据添加到签名对象中之后,我们调用 verify() 方法来确认签名是否正确。输出结果为 true 表示签名验证成功,数据未被篡改。

通过上述步骤,我们能够在Java中实现SHA1withRSA数字签名算法,从而确保数据的安全性和真实性。在实际应用中,根据具体需求,还可以对这些代码进行扩展和优化。

5. SHA1withRSAUtil工具类或库的集成与使用

5.1 工具类或库的选择与介绍

5.1.1 开源工具类与库的比较

在选择适合的SHA1withRSAUtil工具类或库时,开发者通常需要考虑多个因素,包括但不限于性能、易用性、社区支持以及文档完善度。

以下是几种常用的开源工具类和库,它们在Java社区中因稳定性和易用性而广受欢迎。

- Bouncy Castle :这是一个广泛使用的加密库,它提供了非常全面的加密功能,包括对SHA1withRSA签名算法的实现。它适用于Java和.NET平台,并提供了灵活的许可证选项。

- Java Cryptography Architecture (JCA) :Java自带的一套安全框架,其中包含有处理RSA算法和SHA-1哈希算法的API。开发者可以使用这些API来实现自己的SHA1withRSA签名逻辑,无需额外依赖。

- Apache Commons Codec :Apache基金会的一个项目,提供了常见编码和哈希算法的实现。对于SHA1withRSA签名算法的支持,通常建议直接使用JDK内置的库或者Bouncy Castle。

- Google Guava :Google开发的一套工具类库,虽然主要集中在通用编程辅助工具上,但也包含了一些加密相关的方法,不过对于复杂的SHA1withRSA签名操作可能不足够。

在选择工具类时,开发者需要根据项目需求、维护成本和兼容性来决定使用哪一个。通常,对于Java 8或更高版本的项目,推荐使用Java自带的JCA API,因为它们是Java标准的一部分,并且随着Java版本的更新而保持同步更新。

5.1.2 SHA1withRSAUtil的特性与优势

SHA1withRSAUtil是一类封装了SHA1withRSA签名算法的工具类,它的设计目的是简化签名和验证过程,让开发者更专注于业务逻辑而不是算法细节。

这些工具类或库通常具备以下特性与优势:

- 易用性 :提供简单直观的API,使得开发者可以轻松集成和使用,减少学习成本。

- 可扩展性 :支持自定义参数设置,比如不同的签名算法和安全参数。

- 健壮性 :经过严格测试,确保算法实现的正确性,减少安全漏洞的风险。

- 优化性能 :很多开源工具类或库都经过性能优化,保证在高负载下的运行效率。

- 多平台兼容性 :保证在不同的操作系统和硬件平台上能够稳定运行。

选择合适的SHA1withRSAUtil工具类或库,可以有效地提高开发效率和降低安全风险,是实现安全通信的一个重要步骤。

5.2 实践应用技巧

5.2.1 集成SHA1withRSAUtil到项目中

集成SHA1withRSAUtil工具类或库到项目中是一个简单的过程,但需要遵循一定的步骤,以确保所有的依赖都正确添加,并且代码能够正确地执行。以下是一个通用的集成流程:

添加依赖 :首先需要将对应的库添加到项目的构建配置中。如果使用Maven,可以在 pom.XML 中添加相应的依赖配置。例如,使用Bouncy Castle库:

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.68</version>

</dependency>

配置环境 :某些库可能需要额外的配置,比如Java的加密服务提供者(Cryptographic Service Provider, CSP)配置。以Bouncy Castle为例,可能需要在Java代码中显式添加Bouncy Castle作为CSP。

Security.addProvider(new BouncyCastleProvider());

编写使用代码 :引入依赖后,就可以在项目中编写使用SHA1withRSAUtil的代码了。以Bouncy Castle为例,代码如下:

// 生成密钥对

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA", "BC");

keyGen.initialize(2048);

KeyPair keyPair = keyGen.generateKeyPair();

PrivateKey privateKey = keyPair.getPrivate();

PublicKey publicKey = keyPair.getPublic();

// 待签名的数据

String data = "This is the message to be signed";

Signature signer = Signature.getInstance("SHA1withRSA", "BC");

signer.initSign(privateKey);

signer.updatepython(data.getBytes());

// 签名

byte[] signatureBytes = signer.sign();

测试 :在完成初步集成后,编写单元测试是确保工具类或库能够正常工作的重要步骤。

调试与优化 :在实际应用中,可能需要根据具体的性能要求和安全策略进行相应的调整和优化。

5.2.2 实际案例演示与解析

假设我们要在Web应用中集成SHA1withRSA签名,用以保证数据传输的安全性。

以下是整个流程的演示与解析:

5.2.2.1 环境准备

首先,确保项目中已经添加了SHA1withRSAUtil库的依赖。在 pom.xml 中添加Bouncy Castle库的配置:

<dependencies>

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.68</version>

</dependency>

</dependencies>

5.2.2.2 签名工具类实现

创建一个签名工具类 RSAUtil.java ,实现生成和验证签名的功能:

import java.nio.charset.StandardCharsets;

import java.security.InvalidKeyException;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.NoSuchAlgorithmException;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.security.SignatureException;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

public class RSAUtil {

static {

Security.addProvider(new BouncyCastleProvider());

}

public static KeyPair generateKeyPair() throws NoSuchAlgorithmException {

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA");

keyGen.initialize(2048);

return keyGen.generateKeyPair();

}

public static byte[] signData(PrivateKey privateKey, String data) throws NoSuchAlgorithmException, InvalidKeyException, SignatureException {

Signature signer = Signature.getInstance("SHA1withRSA");

signer.initSign(privateKey);

signer.update(data.getBytes(StandardCharsets.UTF_8));

return signer.sign();

}

public static boolean verifySignature(PublicKey publicKey, String data, byte[] signature) throws NoSuchAlgorithmException, InvalidKeyException, SignatureException {

Signature verifier = Signature.getInstance("SHA1withRSA");

verifier.initVerify(publicKey);

verifier.update(data.getBytes(StandardCharsets.UTF_8));

return verifier.verify(signature);

}

}

5.2.2.3 签名与验证示例

编写测试类 RSAUtilTest.java 来演示签名和验证的过程:

import java.security.KeyPair;

import java.security.PrivateKey;

import java.security.PublicKey;

public class RSAUtilTest {

public static void main(String[] args) throws Exception {

KeyPair keyPair = RSAUtil.generateKeyPair();

PrivateKey privateKey = keyPair.getPrivate();

PublicKey publicKey = keyPair.getPublic();

// 签名

String data = "This is the message to be signed";

byte[] signature = RSAUtil.signData(privateKey, data);

System.out.println("Signature: " + bytesToHex(signature));

// 验证

boolean isValid = RSAUtil.verifySignature(publicKey, data, signature);

System.out.println("Is signature valid? " + isValid);

}

private static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuild编程客栈er();

for (byte b : bytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

}

运行测试类,可以看到控制台输出了生成的签名和验证结果。

5.2.2.4 结果解析

在上述示例中,我们使用了Bouncy Castle库作为SHA1withRSA签名和验证的基础。我们首先生成了一个RSA密钥对,然后使用私钥对一段数据进行签名。最后,我们使用公钥对签名进行了验证,确保签名是有效的。通过这种方式,可以保证数据在传输过程中的完整性和来源的不可否认性。

以上案例演示了如何在Java Web应用中集成和使用SHA1withRSAUtil工具类,以提高数据传输的安全性。通过适当配置和使用这些工具类,可以有效地提升系统的安全性能。

6. 签名生成报文的完整流程与安全性分析

6.1 签名生成报文流程概述

在数字签名的应用中,签名生成报文的流程是确保数据完整性和认证的关键步骤。

这个流程涵盖了从数据准备到最终签名生成的每一个细节,下面将详细解析这个流程的各个阶段。

6.1.1 流程的各个阶段解析

- 数据准备 : 在生成签名之前,首先需要准备要签名的数据。通常这包括所有需要保护的敏感信息。

- 数据哈希 : 使用哈希算法(如SHA-1)对数据进行哈希处理。哈希函数能够从任意长度的输入数据中创建一个固定长度的输出,这被称为哈希值。

- 签名生成 : 利用非对称加密算法(如RSA)对哈希值进行加密,生成签名。在Java中,可以使用

java.security包中的类和方法实现这一过程。 - 报文封装 : 将原始数据和签名一起封装成一个报文。这个报文可以被发送到接收方,接收方将使用相应的公钥和哈希算法进行验证。

6.1.2 关键步骤与注意事项

- 确保哈希算法和加密算法的安全性:选择一个安全的哈希算法和加密算法是关键。例如,SHA-1虽然已经不推荐使用,但在一些遗留系统中仍有应用。

- 签名私钥的保护:签名私钥的安全性直接关系到整个签名流程的安全性。私钥必须被妥善保护,不能泄露。

- 报文传输的完整性:在实际应用中,还需要考虑如何安全地传输报文,防止数据在传输过程中被篡改。

6.2 Java加密库的选用与安全性考量

在Java中进行签名操作时,选用合适的加密库是至关重要的。这不仅影响到代码的运行效率,还关系到最终的安全性。

6.2.1 加密库的对比与选择

- Bouncy Castle : 一个广泛使用的Java加密库,提供了对许多加密算法的实现,包括SHA-1和RSA。它对Java加密扩展(JCE)提供了额外的支持。

- Java Cryptography Architecture (JCA) : Java平台的一部分,提供了加密框架和一系列API,适用于各种加密操作,包括签名生成和验证。

- Spongy Castle : android平台上对Bouncy Castle的移植,同样支持多种加密算法。

选择加密库时,开发者需要根据项目需求、库的性能和安全性报告来做出选择。例如,对于需要支持老旧算法的项目,Bouncy Castle可能是一个不错的选择。

6.2.2 安全性强化策略与最佳实践

- 使用安全的随机数生成器 : 确保在生成密钥和初始化向量(IV)时使用高质量的随机数。

- 密钥管理 : 密钥长度应当符合当前安全标准,并且需要有严格的密钥管理制度。

- 更新与维护 : 定期更新库到最新版本,以修补已知的安全漏洞。

- 遵循最佳实践 : 例如,避免在报文中直接包含敏感信息,改用安全的会话密钥交换机制。

接下来,通过一个具体的Java代码示例,展示如何使用Java加密库进行签名操作,并讨论在此过程中需要注意的安全性问题。

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.security.spec.PKCS8EncodedKeySpec;

import java.security.spec.X509EncodedKeySpec;

public class SignatureExample {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA");

keyGen.initialize(2048);

KeyPair keyPair = keyGen.generateKeyPair();

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

// 准备待签名的数据

String data = "This is a message to be signed.";

byte[] dataBytes = data.getBytes();

// 初始化签名对象

Signature signature = Signature.getInstance("SHA1withRSA");

signature.initSign(privateKey);

signature.update(dataBytes);

// 生成签名

byte[] signed = signature.sign();

// 使用公钥进行验证(此处省略验证部分代码)

// 输出签名的字节表示

System.out.println("Signature: " + bytesToHex(signed));

}

private static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuilder();

for (byte b : bytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

}

在此示例代码中,我们生成了一个RSA密钥对,然后使用SHA1withRSA算法对一条消息进行签名。为了完整性,我们也需要考虑如何使用公钥验证签名的有效性。不过,在此我们关注于签名生成部分。

在实际应用中,还需注意如何安全地存储私钥和如何安全地传输公钥,以及如何在软件中实现更新机制以应对可能的算法退化风险。这些都是一系列复杂问题,需要根据具体情况详细考量。

总结

以上为个人经验,希望能给大家一个参考,也希望大家多多支持编程客栈(www.devze.com)。

加载中,请稍侯......

加载中,请稍侯......

精彩评论