目录

- 1. 问题背景介绍

- 2. 多种解决方案对比

- 2.1 对称加密(AES)

- 2.2 非对称加密(RSA)

- 2.3 数据库透明加密(TDE)

- 2.4 应用层字段加密(Spring Boot + JCE)

- 3. 各方案优缺点分析

- 4. 选型建议与适用场景

- 5. 实际应用效果验证

随着互联网业务对用户隐私和数据安全的要求不断提升,后端系统中对敏感数据的加密保护已成为必备需求。从对称加密、非对称加密到数据库透明加密、应用层字段加密,各种方案各有特点。本文将以方案对比分析的结构,从原理到实践,为后端开发者提供清晰的选型思路。

1. 问题背景介绍

在电商、金融、医疗等场景中,用户身份信息、交易记录、日志审计及业务配置都可能包含敏感数据。一旦泄露,不仅损失金钱,还可能导致合规风险。后端系统需要在以下几个层面进行加密保护:

- 静态数据加密:存储在数据库或日志文件中的数据

- 传输数据加密:系统间通信使用 TLS/SSL

- 业务字段加密:某些业务字段在数据库或缓存层做细粒度加密

本文聚焦“静态数据加密”和“业务字段加密”,对比常见的四种技术方案:

- 对称加密(AES)

- 非对称加密(RSA)

- 数据库透明加密(TDE)

- 应用层字段加密(Spring Boot js+ JCE)

2. 多种解决方案对比

2.1 对称加密(AES)

- 原理:使用同一密钥对数据进行加解密

- 特点:加密性能高、库支持广泛、密钥管理是核心

Java 示例:

import javax.cryjspto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.GCMParameterSpec;

import javax.crypto.spec.SecretKeySpec;

public class AesUtils {

private static final String ALGO = "AES/GCM/NoPadding";

private static final int TAG_LENGTH = 128;

// 生成 AES 密钥

public static SecretKey generateKey() throws Exception {

KeyGenerator kg = KeyGenerator.getInstance("AES");

kg.init(256);

return kg.generateKey();

}

public static byte[] encrypt(byte[] data, SecretKey key, byte[] iv) throws Exception {

Cipher cipher = Cipher.getInstance(ALGO);

GCMParameterSpec spec = new GCMParameterSpec(TAG_LENGTH, iv);

cipher.init(Cipher.ENCRYPT_MODE, key, spec);

return cipher.doFinal(data);

}

public static byte[] decrypt(byte[] encrypted, SecretKey key, byte[] iv) throws Exception {

Cipher cipher = Cipher.getInstance(ALGO);

GCMParameterSpec spec = new GCMParameterSpec(TAG_LENGTH, iv);

cipher.pythoninit(Cipher.DECRYPT_MODE, key, spec);

return cipher.doFinal(encrypted);

}

}

2.2 非对称加密(RSA)

- 原理:使用公钥加密,私钥解密

- 特点:密钥分发更安全,但性能较差,通常用于小数据或会话密钥传输

Java 示例:

import java.security.*;

import javax.crypto.Cipher;

public class RsaUtils {

private static final String ALGO = "RSA/ECB/OAEPWithSHA-256AndMGF1Padding";

public static KeyPair generateKeyPair() throws Exception {

KeyPairGenerator kpg = KeyPairGenerator.getInstance("RSA");

kpg.initialize(2048);

return kpg.generateKeyPair();

}

public static byte[] encrypt(byte[] data, PublicKey pub) throws Exception {

Cipher cipher = Cipher.getInstance(ALGO);

cipher.init(Cipher.ENCRYpythonPT_MODE, pub);

return cipher.doFinal(data);

}

public static byte[] decrypt(byte[] encrypted, PrivateKey pri) throws Exception {

Cipher cipher = Cipher.getInstance(ALGO);

cipher.init(Cipher.DECRYPT_MODE, pri);

return cipher.dowww.devze.comFinal(encrypted);

}

}

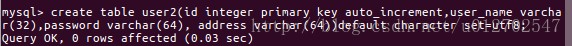

2.3 数据库透明加密(TDE)

- 原理:数据库层面对文件或表空间进行加密,应用无需感知

- 支持:oracle TDE、mysql InnoDB TDE、SQL Server TDE

- 优点:运维无侵入、性能开销较小;缺点:无法防止泄露到应用的明文数据

MySQL InnoDB 示例:

-- 开启表空间加密 ALTER INSTANCE ROTATE INNODB MASTER KEY; SET GLOBAL innodb_encrypt_tables = ON; SET GLOBAL innodb_encrypt_log = ON;

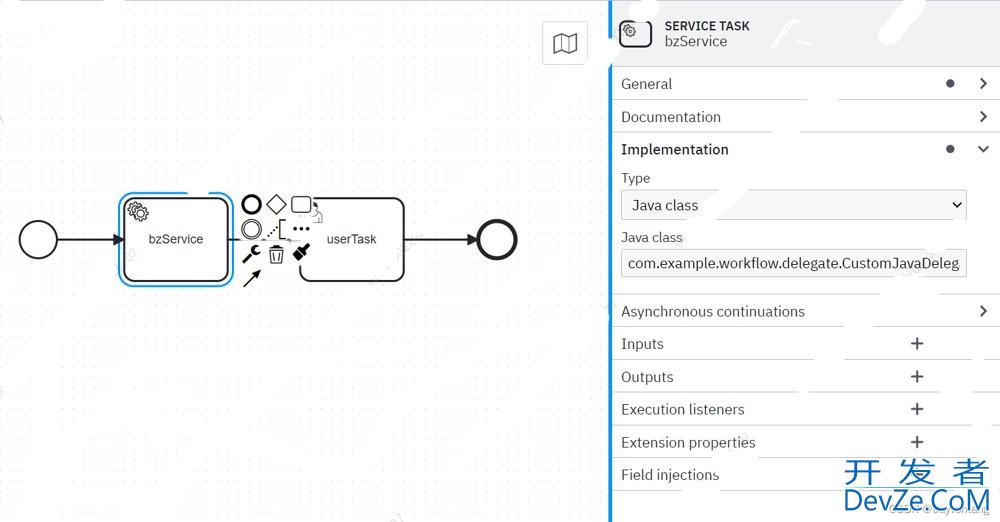

2.4 应用层字段加密(Spring Boot + JCE)

- 原理:在 Java 应用中对敏感字段进行拦截加解密

- 优点:灵活度高,可精确控制,结合注解实现免侵入;缺点:需要在应用内管理密钥、改造成本

Spring Boot 字段加密示例:

@Target({ElementType.FIELD})

@Retention(RetentionPolicy.RUNTIME)

public @interface EncryptField {}

@Component

public class EncryptionASPect {

@Autowired

private SecretKey aesKey;

@Around("@annotation(org.example.EncryptField)")

public Object around(ProceedingJoinPoint pjp) throws Throwable {

Object[] args = pjp.getArgs();

// 加密/解密逻辑示例,生产需完善

// ...

return pjp.proceed(args);

}

}

3. 各方案优缺点分析

| 方案 | 性能 | 安全性 | 透明度 | 复杂度 | 适用场景 |

|---|---|---|---|---|---|

| AES 对称加密 | ★★★★☆ | ★★★☆☆ | ★★☆☆☆ | 中 | 数据量大、追求性能时 |

| RSA 非对称加密 | ★★☆☆☆ | ★★★★★ | ★★☆☆☆ | 高 | 会话密钥传输、小数据 |

| 数据库 TDE | ★★★★☆ | ★★★★☆ | ★★★★★ | 低 | 对应用透明,快速落地 |

| 应用层字段加密 | ★★★☆☆ | ★★★★☆ | ★★☆☆☆ | 中高 | 需精细化字段保护场景 |

4. 选型建议与适用场景

- 数据量大且对性能敏感:优先使用 AES 对称加密,结合硬件 HSM 管理密钥。

- 跨系统密钥交换:使用 RSA 或 ECC 非对称加密,结合对称密钥混合加密。

- 快速部署、运维无侵入:开启数据库 TDE,通过运维自动完成加密。

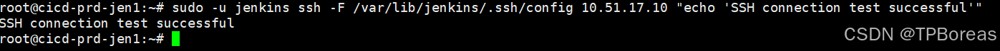

- 字段级细粒度保护:在应用层使用注解+JCE 实现,结合 Spring AOP。

核心落地建议:

- 建立完善的密钥管理体系(KMS/HSM)。

- 在中大型系统中,可混合使用多种方案,平衡性能与安全。

- 采用分层加密策略,对敏感度高的字段使用应用层加密。

5. 实际应用效果验证

在某金融支付项目中,对用户银行卡号字段使用应用层 AES 加密,支付日志落地使用数据库 TDE,两种方案结合下:

- 加密/解密性能:AES 单次加/解密耗时平均 0.4ms

- 系统吞吐量:峰值场景下 P95 响应时间由原 120ms 提升至 130ms(含加解密开销)

- 安全性测试:密钥未授权无法解密,满足 PCI-DSS 要求

通过多方案对比,开发者可根据自身业务场景灵活选型,结合密钥管理及运维机制,实现高性能、高安全的后端数据加密解决方案。

到此这篇关于Java后端实现数据加密的多方案对比分析及实践的文章就介绍到这了,更多相关Java数据加密内容请搜索编程客栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论