目录

- 一、如何理解 Spring Security?—— 核心思想

- 二、如何在 Java 项目中使用?—— 实战步骤

- 环境准备

- 步骤一:定义用户和角色实体 (Entity)

- 步骤二:实现 UserDetailsService - 连接数据库和Security的桥梁

- 步骤三:安全配置类 (Security Configuration) - 核心配置

- 步骤四:控制器和视图 (Controller & View)

- 步骤五:在视图和控制器中获取用户信息

- 总结与最佳实践

一、如何理解 Spring Security?—— 核心思想

Spring Security 的核心是一个基于过滤器链(Filter Chain)的认证和授权框架。不要把它想象成一个黑盒,而是一个可以高度定制和扩展的安全卫士。

- 认证 (Authentication - “你是谁?”)

- 你进入大楼,保安(Spring Security)要求你出示工牌和验证指纹(用户名和密码)。

- 保安检查工牌和指纹库,确认你是员工“张三”(验证凭证)。

- 验证通过后,保安给你一张临时门禁卡(Security Contextwww.devze.com / Token)。之后你在大楼里的活动,就靠这张卡来证明身份。

- 授权 (Authorization - “你能做什么?”)

- 你拿着门禁卡,想进入“财务室”。

- 财务室门前的读卡器(Spring Security 的授权管理器)检查你的卡权限。

- 发现你的卡只有“技术部”权限(角色:ROLE_DEV),而进入“财务室”需要“财务部”权限(角色:ROLE_FINANCE)。

- 读卡器亮起红灯,拒绝访问(抛出 AccessDeniedException)。

- 过滤器链 (Filter Chain) - “安保流程”

- 整个大厦有一套严密的安保流程,每个环节都有一个专门的保安负责:

- 保安A:检查你有没有携带危险品(CSRF 防护过滤器)。

- 保安B:检查你的门禁卡是否有效(认证过滤器)。

- 保安C:根据你的卡权限,决定你能去哪个房间(授权过滤器)。

- 你的请求(你想进入某个房间)必须按顺序经过所有这些保安的检查,任何一个环节失败都会被拒绝。Spring Security 就是这一整套保安流程的集合。

二、如何在 Java 项目中使用?—— 实战步骤

我们以一个最常见的场景为例:使用数据库存储用户信息,并实现基于角色(Role)的页面访问控制。

环境准备

- 创建项目:使用 Spring Initializr 创建一个新的 Spring Boot 项目,添加以下依赖:

- Spring Web

- Spring Security

- Spring Data JPA

- mysql Driver (或 H2 Database 用于测试)

- Thymeleaf (可选,用于前端页面)

- 配置数据库:在 application.properties中配置数据源。

- spring.datasource.url=jdbc:mysql://localhost:3306/your_database spring.datasource.username=root spring.datasource.password=your_password spring.jpa.hibernate.ddl-auto=update

步骤一:定义用户和角色实体 (Entity)

@Entity

public class Role {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Integer id;

private String name; // e.g., "ROLE_USER", "ROLE_ADMIN"

// Constructors, getters, setters...

}

@Entity

public class User {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

private String username;

private String password;

private Boolean enabled;

@ManyToMany(fetch = FetchType.EAGER) // 急加载,获取用户时立刻获取角色

@JoinTable(

name = "users_roles",

joinColumns = @JoinColumn(name = "user_id"),

inverseJoinColumns = @JoinColumn(name = "role_id")

)

private Set<Role> roles = new HashSet<>();

// Constructors, getters, setters...

}

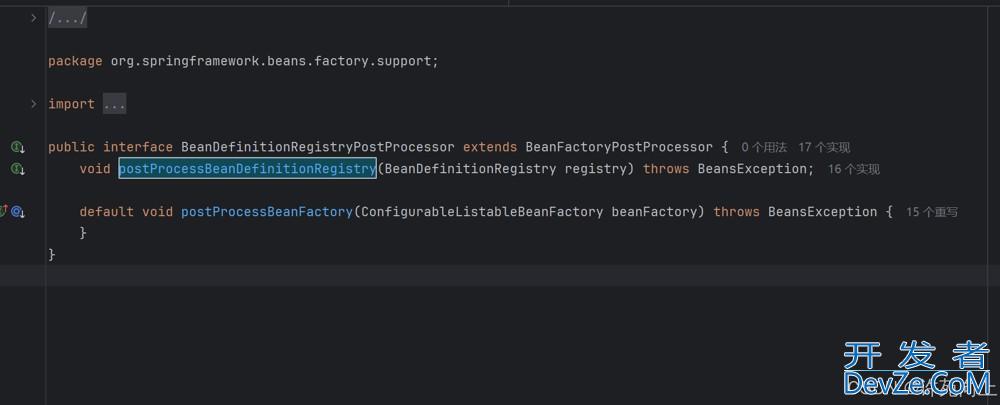

步骤二:实现 UserDetailsService - 连接数据库和Security的桥梁

这是最关键的接口。Spring Security 会调用它的 loadUserByUsername 方法来根据用户名获取用户信息。

@Service

public class MyUserDetailsService implements UserDetailsService {

@Autowired

private UserRepository userRepository; // 你的JPA Repository

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 1. 从数据库查询用户

User user = userRepository.findByUsername(username);

if (user == null) {

throw new UsernameNotFoundException("User not found");

}

// 2. 将数据库中的 User 对象,转换为 Spring Security 认识的 UserDetails 对象

return org.springframework.security.core.userdetails.User

.withUsername(user.getUsername())

.password(user.getPassword())

.disabled(!user.getEnabled())

.authorities(getAuthorities(user.getRoles())) // 这里设置权限/角色

www.devze.com .build();

}

// 将数据库中的 Role 集合转换为 Spring Security 认识的 GrantedAuthority 集合

private Collection<? extends GrantedAuthority> getAuthorities(Set<Role> roles) {

return roles.stream()

.map(role -> new SimpleGrantedAuthority(role.getName()))

.collect(Collectors.toList());

}

}

步骤三:安全配置类 (Security Configuration) - 核心配置

这是你定义安全规则的地方:哪些URL需要保护?谁可以访问?登录/登出怎么处理?

@Configuration

@EnableWebSecurity

public class SecurityConfig {

@Autowired

private MyUserDetailsService userDetailsService;

// 配置密码编码器。Spring Security 强制要求密码必须加密。

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

// 授权配置:定义哪些请求需要什么权限

.authorizeHttpRequests(authz -> authz

.requestMatchers("/", "/home", "/public/**").permitAll() // 允许所有人访问

.requestMatchers("/admin/**").hasRole("ADMIN") // 只有ADMIN角色可以访问

.requestMatchers("/user/**").hasAnyRole("USER", "ADMIN") // USER或ADMIN角色可以访问

.anyRequest().authenticated() // 所有其他请求都需要认证(登录)

)

// 表单登录配置

.formLogin(form -> form

.loginPage("/login") // 自定义登录页面路径

.permitAll() // 允许所有人访问登录页面

.defaultSuccessUrl("/dashboard") // 登录成功后的默认跳转页面

)

// 登出配置

.logout(logout -> logout

.permitAll()

.logoutSuccessUrl("/login?logout") // 登出成功后跳转的页面

)

// 记住我功能

.rememberMe(rememjsber -> remember

.key("uniqueAndSecret") // 用于对 token 进行哈希的密钥

.tokenValiditySeconds(86400) // 记住我有效期为1天

)

// 异常处理:权限不足时

.exceptionHandling(handling -> handling

.accessDeniedPage("/access-denied")

)

// 关键:配置自定义的 UserDetailsService

.userDetailsService(userDetailsService);

return http.build();

}

}

步骤四:控制器和视图 (Controller & View)

@Controller

public class HomeController {

@GetMapping("/")

public String home() {

return "home"; // home.html

}

@GetMapping("/admin/dashboard")

public String adminDashboard() {

return "admin-dashboard";

}

@GetMapping("/user/dashboard")

public String userDashboard() {

return "user-dashboard";

}

@GetMapping("/login")

public String login() {

return "login";

}

@GetMapping("/access-denied")

public String accessDenied() {

return "access-denied";

}

}

在 templates/login.html 中,你需要一个符合 Spring Security 约定的表单:

<form th:action="@{/login}" method="post">

<input type="text" name="username" placeholder="Username"/>

<input type="password" name="password" placeholder="Password"/>

<input type="checkbox" name="remember-me"/> Remember Me

<button type="submit">Login</button>

</form>

注意:th:action="@{/login}"、name="username"、name="password" 都是默认的,不能随意更改。

步骤五:在视图和控制器中获取用户信息

// 在Controller中获取当前用户

@GetMapping("/profile")

public String profile(Model model) {

Object principal = SecurityContextHolder.getContext().getAuthentication().getPrincipal();

if (principal instanceof UserDetails) {

String username = ((UserDetails) principal).getUsername();

model.addAttribute("username", username);

}

return "profile";

}

// 更http://www.devze.com优雅的方式:使用 Principal 对象直接注入

@GetMapping("/profile2")

public String profile2(Principal principal, Model model) {

model.addAttribute("username", principal.getName());

return "profile";

}

在 Thymeleaf 模板中,可以直接使用 Securty 表达式:

<div th:if="${#authorization.expression('isAuthenticated()')}">

<p>Welcome, <span th:text="${#authentication.name}">User</span>!</p>

<p>You have roles: <span th:text="${#authentication.authorities}">[]</span></p>

</div>

总结与最佳实践

- 密码必须编码:永远不要用明文存储密码。

BCryptPasswordEncoder是当前的首选。 - 最小权限原则:只授予用户完成其工作所必需的最小权限。

- 纵深防御:不要只依赖 Spring Security。在服务层方法上也可以使用

@PreAuthorize注解进行二次校验。

@PreAuthorize("hasRole('ADMIN') or #userId == authentication.principal.id")

public User getUserById(Long userId) { ... }

- 保持更新:Spring Security 本身和其依赖库可能会发现漏洞,定期更新版本。

到此这篇关于Spring Security使用与最佳实践的文章就介绍到这了,更多相关Spring Security使用内容请搜索编程客php栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论